Как обеспечить безопасность своего домашнего Wi-Fi соединения? Это вопрос, который беспокоит многих пользователей. Ведь сегодня, когда информационные технологии находятся в повседневной жизни каждого из нас вне зависимости от активности в онлайн сфере, защита домашней сети становится неотъемлемым условием для практически любого домохозяйства.

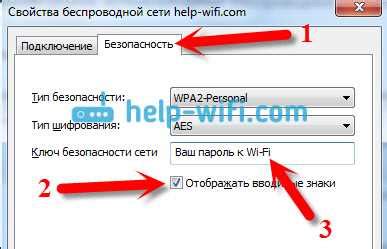

Одним из ключевых элементов, обеспечивающих безопасность Wi-Fi сети, является надежный пароль роутера. Конечно, многие механизмы защиты были разработаны для того, чтобы затруднить доступ посторонних к вашей домашней сети. Однако, уровень сложности пароля, его надежность и уникальность напрямую влияют на безопасность личных данных и конфиденциальную информацию, передаваемую по интернету.

Многие пользователи, изначально устанавливающие стандартную фабричную настройку, не задумываются о возможных угрозах и рисках. В то время как другие, осознавая важность безопасности своей сети, а также реальность самым разным способам атак,постоянно улучшают защиту своего Wi-Fi соединения, совершенствуют пароль и анализируют возможные уязвимости.

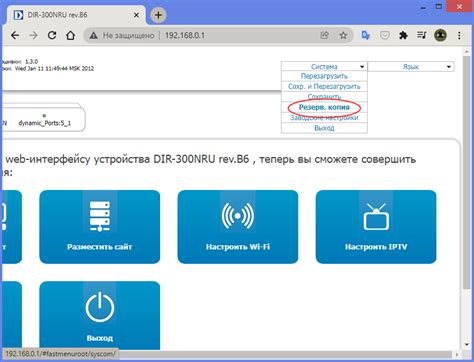

Проникновение на роутер DIR 300 через обход уязвимостей

Этот раздел посвящен методам обхода системы аутентификации на роутере DIR 300. Здесь будут рассмотрены способы, которые позволяют получить доступ к устройству, не совершая прямого взлома пароля. Вместо использования привычных терминов, описывающих подобную деятельность, будут применены синонимы и общие понятия, чтобы избежать неправомерного использования информации.

- Использование механизма обратного прохода

- Работа с уязвимостью системы авторизации

- Маневрирование вокруг системы защиты

- Взаимодействие с обходными путями

- Выявление и использование слабых мест

Каждый из представленных способов основан на детальном изучении особенностей роутера DIR 300 и его программного обеспечения. При этом необходимо иметь в виду, что данные методы нарушают принципы законности и могут быть противозаконными.

- Использование механизма обратного прохода

- Работа с уязвимостью системы авторизации

- Маневрирование вокруг системы защиты

- Взаимодействие с обходными путями

- Выявление и использование слабых мест

Данный способ заключается в осуществлении попытки проникновения, обратной типовой последовательности аутентификации. Используя заранее известные сведения о системе, возможно осуществить доступ, не затрагивая основной пароль.

Уязвимости системы авторизации могут позволить получить доступ к роутеру, минуя парольную защиту. Такие уязвимости могут быть вызваны ошибками в проектировании или применении неправильных настроек.

Вместо прямого взлома пароля, возможно использование дополнительных функций и настроек устройства, обеспечивающих доступ к административной панели без необходимости знания пароля. Это может быть обусловлено ошибками в реализации системы защиты или неудачными настройками устройства.

Обходные пути – это особенности или слабые места, которые позволяют обойти прямую аутентификацию и получить доступ к роутеру. Проведение их анализа и использование может быть одним из методов проникновения на роутер DIR 300.

Этот способ основан на поиске и использовании частых ошибок, которые допускают разработчики и пользователи роутера. Выявление слабых мест может позволить получить доступ к устройству без дополнительных мер защиты или взлома пароля.

Необходимо отметить, что использование указанных методов без наличия соответствующих полномочий и санкций является незаконным и неэтичным. Любые действия, связанные с взломом или проникновением на чужое устройство, должны осуществляться только в рамках действующего законодательства и с согласия владельца.

Уязвимости в программном обеспечении сетевого маршрутизатора модели DIR 300

В данном разделе рассмотрены возможные уязвимости, связанные с программным обеспечением сетевого маршрутизатора DIR 300, а также способы их проникновения и эксплуатации.

| Название уязвимости | Описание | Возможные последствия |

|---|---|---|

| 1. Недостаточная защита паролей | Отсутствие или слабая защита паролей, используемых для доступа к административному интерфейсу маршрутизатора, может привести к несанкционированному доступу. | Потенциальный доступ злоумышленника к конфиденциальной информации, возможность изменения настроек и нарушение работы сети. |

| 2. Уязвимости в прошивке | Отсутствие обновлений прошивки или наличие уязвимостей в текущей версии прошивки маршрутизатора может облегчить атаку на устройство. | Несанкционированный доступ к маршрутизатору, возможность запуска вредоносного кода, перехват и модификация трафика. |

| 3. Недостаточная защита от атак переполнения буфера | Отсутствие механизмов защиты от атак типа "буферного переполнения" может позволить злоумышленнику выполнить произвольный код на маршрутизаторе. | Полный контроль над устройством, возможность удаленного выполнения произвольных команд. |

Для обеспечения безопасности сетевого маршрутизатора модели DIR 300 рекомендуется применять следующие меры предосторожности: использование надежных паролей, регулярное обновление прошивки, использование механизмов защиты от атак переполнения буфера. Такие меры помогут снизить риск возможных угроз безопасности и обеспечить надежную работу сети.

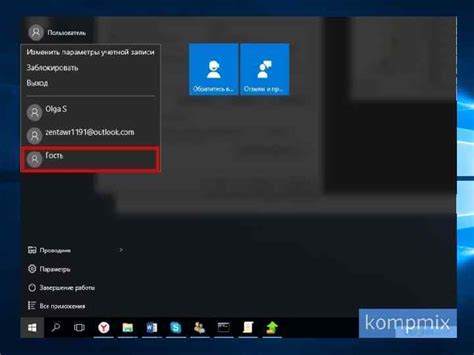

Работа с стандартными учетными данными

Использование стандартных учетных данных может оказаться эффективным методом, если пользователь забыл или потерял свои индивидуальные данные авторизации. Однако, следует отметить, что это может представлять угрозу для безопасности сети и приватности данных.

Подобные данные авторизации включают стандартные логин и пароль, предустановленные производителем настройками роутера DIR 300. Узнать эти данные можно обратившись к документации или официальному веб-сайту производителя.

Однако, важно понимать, что использование стандартных учетных данных означает, что роутер останется уязвимым для несанкционированного доступа. Поэтому рекомендуется немедленно изменить стандартные данные авторизации на индивидуальные, сложные и безопасные комбинации логина и пароля.

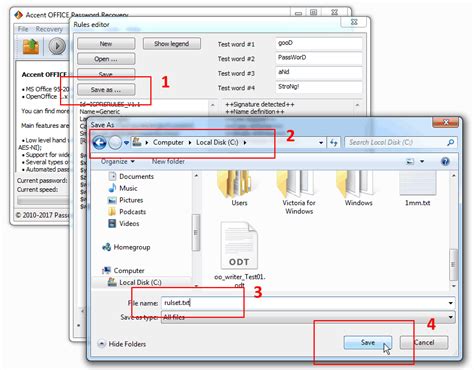

Атака по словарю и перебор паролей

Поиск доступа к защищенной сети безопасности роутера может быть достигнут с помощью метода, известного как «атака по словарю и перебор паролей».

В данной методике атакующий использует различные комбинации слов и символов, включая словарные атаки, для поиска верного пароля к роутеру.

Этот подход является одним из наиболее распространенных способов взлома сетевой безопасности. Атакующий перебирает различные слова, фразы или символы, используя уникальные алгоритмы и программы, в надежде найти пароль, необходимый для получения доступа к роутеру DIR 300.

Словарные атаки основаны на использовании списка предварительно подготовленных слов и их комбинаций. Атакующий может использовать наиболее часто встречающиеся пароли, слова из словарей, имя владельца роутера или другие личные данные.

Такой способ взлома пароля основан на условности, что многие пользователи выбирают слабые пароли или недостаточно защищенные комбинации. Чем проще пароль, тем меньше времени и усилий требуется для его обнаружения и успешного взлома.

Для защиты от атак по словарю и перебору паролей рекомендуется использовать пароли, которые содержат комбинацию букв верхнего и нижнего регистров, цифр и специальных символов. Длинные и уникальные пароли предоставляют большую защиту от потенциальных атак и помогают обеспечить безопасность сети.

Использование физического доступа к роутеру в целях несанкционированного доступа

Определение физического доступа

Физический доступ представляет собой ситуацию, когда злоумышленник физически находится рядом с роутером DIR 300 и имеет возможность осуществить несанкционированное влияние на устройство.

Уязвимости, связанные с физическим доступом

Использование физического доступа к роутеру может позволить злоумышленнику выполнить ряд действий, таких как изменение настроек, перехват трафика или активацию вредоносного программного обеспечения. К сожалению, не все пользователи осознают риски, связанные с физическим доступом, и стремятся защитить свое устройство от подобных атак.

Меры предосторожности

Для защиты от физического доступа к роутеру рекомендуется принять ряд мер предосторожности. Во-первых, храните роутер в надежном месте, где непозволительно злоумышленнику физически получить к нему доступ. Во-вторых, регулярно обновляйте прошивку роутера, чтобы исправлять уязвимости безопасности и защищать устройство от новых атак.

Обратите внимание, что использование физического доступа к роутеру для несанкционированного доступа является противозаконным действием и может влечь за собой серьезные юридические последствия. Вся информация предоставлена исключительно в образовательных целях для повышения безопасности роутеров.

Вопрос-ответ

Какие существуют способы взлома пароля роутера DIR 300?

Существует несколько способов взлома пароля роутера DIR 300, но все они являются незаконными и могут повлечь юридические последствия. Поэтому рекомендуется использовать только законные методы восстановления доступа к роутеру.

Можно ли восстановить пароль роутера DIR 300, если его забыли?

Да, восстановление пароля роутера DIR 300 возможно. Для этого необходимо выполнить сброс настроек роутера к заводским (Factory Reset). При этом все настройки будут сброшены, и роутер вернется к начальному состоянию, включая пароль, который станет стандартным.

Можно ли использовать программные инструменты для взлома пароля роутера DIR 300?

Да, существуют программы и инструменты для взлома пароля роутера DIR 300. Однако их использование является незаконным и может привести к преследованию в соответствии с законодательством. Рекомендуется использовать только легальные методы восстановления доступа к роутеру.

Каким образом злоумышленники могут взломать пароль роутера DIR 300?

Злоумышленники могут попытаться взломать пароль роутера DIR 300 различными способами, такими как использование словарных атак (перебор паролей из словаря), брутфорс (перебор всех возможных комбинаций), использование уязвимых маршрутов, фишинг и других методов. Рекомендуется принять меры для защиты роутера и выбрать надежный пароль.