Виртуальные преграды существуют для того, чтобы их преодолевать, а доступ к защищенным программам и системам является одной из таких задач. Кажется, что в мире информационных технологий нет места для любопытства и инноваций, ведь весь потенциал разработчиков направлен на укрепление безопасности и предотвращение нежелательных вмешательств. Однако, не всегда барьеры непреодолимы, и существуют некоторые "секретные" методы, которые смогут помочь вам проникнуть внутрь программы, раскрыть ее скрытые возможности и покорить мир кода.

На пути к победе в противостоянии с информационными системами существуют несколько мощных инструментов. Сегодня мы рассмотрим один из них, обладающий уникальными свойствами и способным открыть вам неисчерпаемый источник потенциала. Этот метод, основанный на анализе и логике, позволяет "отпереть двери" программы и предоставить вам привилегированный доступ к ее функциям. Готовы погрузиться в мир разработки и узнать, как усилить свои возможности в IT-сфере?

Все гениальное просто, и этот метод – не исключение. С помощью уникального подхода к анализу кода вы сможете найти в программе нечто большее, чем ее создатели запланировали. Анализируя структуру кода и выявляя связи между его элементами, вы откроете двери к контролю и функциональности, о которых вы не могли и мечтать. Помимо этого, данный метод позволяет создать полезные инструменты, расширяющие возможности программ и помогающие в решении комплексных задач.

Назначение и значимость ашка атакера в современной информационной безопасности

Ашка атакер, как крайне инновационный и мощный инструмент, широко применяется в сфере информационной безопасности с целью достижения определенных результатов и выполнения задач без каких-либо физических воздействий. Этот инструмент обладает способностью обнаруживать уязвимости, проникать в защищенные системы, а в некоторых случаях может быть использован для восстановления потерянной информации.

Апробирование ашка атакера позволяет выявить слабые места и уязвимости в системе безопасности, в результате чего становится возможным предпринять соответствующие меры для устранения этих проблем. Более того, ашка атакер может быть использован для обучения и обучения специалистов в сфере информационной безопасности, позволяя им изучать новые методы их предотвращения.

Еще одним важным аспектом использования ашка атакера является возможность обнаружения ранее неизвестных угроз, что позволяет разрабатывать новые методы защиты и предотвращения потенциальных атак. В сфере информационной безопасности ашка атакер становится эффективным инструментом для обеспечения высокого уровня защиты информации, а также для тестирования и анализа безопасности систем.

Основные принципы работы инструмента "ашка атакера"

Разобраться в принципах функционирования "ашка атакера" позволит успешно управлять программой и использовать ее возможности в своих целях. Погрузимся в основы этого инструмента и познакомимся с его принципами работы.

- Распознавание уязвимостей: для достижения цели требуется способность обнаруживать слабые места в системе или программном обеспечении. "Ашка атакер" исследует различные аспекты, такие как сетевые протоколы, службы и приложения, с целью выявить потенциальные уязвимости.

- Эксплуатация уязвимостей: когда слабые места обнаружены, "ашка атакер" может использовать их в своих целях. Эксплуатация может включать в себя проникновение в систему, выполнение нежелательных действий или доступ к конфиденциальной информации.

- Использование известных утилит и методов: "ашка атакер" базируется на анализе и использовании уже существующих утилит и методов. Это включает в себя использование широко распространенных инструментов, таких как словари паролей, эксплойты уязвимостей и анализаторы сетевой активности для облегчения процесса атаки.

- Модификация и адаптация: "ашка атакер" позволяет пользователю настраивать и модифицировать параметры атаки в соответствии с требованиями и целями. Это включает выбор конкретных уязвимостей для эксплуатации, настройку параметров сканирования и создание собственных сценариев атаки.

- Анализ результатов: после завершения атаки "ашка атакер" предоставляет пользователю отчеты и результаты, позволяющие оценить эффективность выполненной работы. Это помогает понять уровень безопасности системы и выявить потенциальные области для улучшений.

Понимание принципов работы "ашка атакера" является важным фактором для обеспечения безопасности и защиты информации. Знание о механизмах атаки позволяет лучше предвидеть и защищаться от потенциальных угроз.

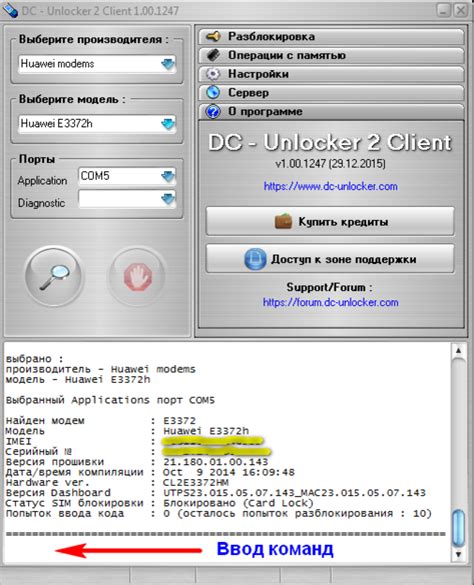

Процедура разблокировки программы с помощью взлома аш атакера

Шаги, необходимые для успешной атаки с целью получения полного доступа к программе, могут быть выполнены путем применения уникального метода, известного как аш атакер. Данная процедура позволяет обойти защитные механизмы программы и обеспечить возможность её несанкционированного использования.

Важным первым шагом является анализ структуры программного кода, с целью выявления возможных уязвимостей. В ходе данного этапа осуществляется поиск точек входа, слабых мест и несоответствий в системе защиты. На основе полученных данных разрабатывается план атаки и определяются способы для обхода защитных механизмов.

Далее, используя специальные инструменты, важной задачей становится идентификация уязвимостей, которые можно использовать для внедрения аш атакера. Это может включать в себя поиск недостатков в коде, ошибок при обработке данных, уязвимостей в системе аутентификации и других слабых местах в программе.

После выявления уязвимостей и выбора соответствующих атакующих методов, следующий шаг заключается в проведении атаки с использованием аш атакера. Данный инструмент позволяет обойти защитные механизмы, проникнуть в систему и получить полный доступ к программе. Это может быть осуществлено путем взлома паролей, применения вредоносных программ на целевом компьютере или использования других методов атаки.

В конечном итоге, успешный аш атакер позволяет несанкционированно использовать программу с полным доступом, обходя её официальные ограничения и защитные механизмы. Однако необходимо отметить, что данный подход является незаконным и может повлечь за собой юридические последствия, так как нарушает авторские права и лицензионные соглашения программного обеспечения.

Опасности и потенциальные угрозы, связанные с применением ашка атакера

В современном цифровом мире активное использование программного обеспечения, такого как ашка атакер, несет в себе значительные риски и угрозы для безопасности.

Во-первых, взломщику может быть предоставлен несанкционированный доступ к чужим данным и ресурсам, что может привести к краже личных и конфиденциальных информационных активов. Благодаря ашка атакер, злоумышленники могут получить доступ к защищенным системам и явно нарушить приватность и безопасность пользователей.

Во-вторых, использование ашка атакера может сопровождаться разрушительными последствиями для организаций и инфраструктуры. Возможность массового распространения вредоносного программного обеспечения и поражения множества систем ставит под угрозу работоспособность и стабильность систем, а также финансово нагружает компании на восстановление после атак.

Кроме того, использование ашка атакера может помочь злоумышленникам заполучить контроль над системами и сетями, что открывает возможности для дальнейших кибератак, в том числе на масштабные объекты, такие как критическая инфраструктура и государственные учреждения. Это создает реальные угрозы безопасности национального уровня.

Таким образом, понимание опасностей и рисков, связанных с использованием ашка атакера, является критически важным для эффективной защиты от кибератак. Разработчики и пользователи программного обеспечения должны принять меры для обеспечения безопасности своих систем и данных, в том числе через постоянное усовершенствование защитных механизмов и обучение персонала.

Установка ашки атакера на собственное устройство: быстро и просто

В этом разделе мы рассмотрим, как без лишних хлопот установить на свое устройство мощный инструмент для проведения атак и тестирования безопасности. Получите возможность исследовать уязвимости и проверить надежность своей системы с помощью разнообразных методов и техник.

Шаг 1. Первым шагом является загрузка и установка ашка атакера на ваше устройство. Для этого потребуется некоторые базовые знания в области информационной безопасности и владение навыками работы в командной строке. Учтите, что установка подобного ПО может быть запрещена в вашей стране или противоречить законодательству. Убедитесь, что вы действуете в соответствии с законами вашей страны и не нарушаете чьи-либо права или приватность.

Примечание: перед проведением атак на устройства других людей или находящиеся в сети, всегда получайте соответствующее разрешение или согласие, чтобы не нарушать законодательство и не ущемлять чьи-либо интересы.

Шаг 2. Следующим шагом является выбор операционной системы, подходящей для установки ашка атакера. Выберите наиболее удобную и поддерживаемую систему, учитывая ее совместимость с вашим устройством. Проверьте список поддерживаемых ОС и выберите наиболее подходящую для ваших целей.

Шаг 3. После выбора операционной системы, скачайте соответствующую версию ашка атакера с официального сайта разработчика или из доверенного источника. Убедитесь, что вы скачиваете верифицированный файл, чтобы избежать вредоносного ПО или вирусов на вашем устройстве.

Примечание: официальные разработчики ашка атакера могут предлагать дополнительные инструменты и обновления, которые могут повысить функциональность и безопасность программы. Внимательно ознакомьтесь с предоставляемыми опциями и рекомендациями, чтобы использовать ашка атакера максимально эффективно.

Шаг 4. После скачивания ашка атакера, запустите установку на вашем устройстве. Следуйте инструкциям на экране, чтобы завершить процесс установки. Убедитесь, что вы не пропускаете никаких необходимых этапов и правильно настраиваете программу согласно вашим требованиям и целям.

Теперь у вас есть всё необходимое для успешной установки ашка атакера на ваше устройство. Будьте ответственными пользователями и используйте этот инструмент с осторожностью и в соответствии с законодательством вашей страны. Используйте свои навыки и полученные знания для повышения безопасности своих систем и сетей, а не для вредоносных действий.

Преимущества использования ашка атакера в сравнении с альтернативными программами

Ашка атакер обладает целым рядом преимуществ, которые делают его выдающимся инструментом в области обеспечения безопасности и анализа программного обеспечения. Это инновационное программное решение предоставляет пользователю уникальные возможности и функциональные возможности, которые недоступны в других аналогичных программах.

Широкий набор функций: Ашка атакер предлагает разнообразные функции, которые позволяют пользователю проводить множество операций, связанных с обнаружением уязвимостей, исследованием кода и оценкой безопасности программного обеспечения. Благодаря этому пользователь может эффективно анализировать и проверять безопасность программ, а также оптимизировать код для повышения его надежности и стабильности.

Простота использования: Ашка атакер отличается легкостью в освоении и понимании для пользователей различных уровней навыков. Интуитивно понятный интерфейс делает процесс работы с программой удобным и эффективным. Это позволяет пользователям сосредоточиться на своей задаче и достичь результатов без необходимости тратить время и усилия на изучение сложных функций и настроек.

Надежность и точность: Ашка атакер обеспечивает высокую надежность и точность в проведении анализа кода и обнаружении уязвимостей. Благодаря продвинутым алгоритмам и механизмам, программа способна обработать большие объемы данных и предоставить точные результаты анализа. Это позволяет пользователям доверять программе и принимать основанные на результате аналитические решения.

Гибкость настройки: Ашка атакер предлагает возможность настройки программы в соответствии с индивидуальными потребностями и особенностями пользователя. Пользователи могут выбирать необходимые функции, настраивать параметры и адаптировать программу под конкретные задачи и требования. Это обеспечивает гибкость и оптимальную производительность при работе с программой в различных сценариях использования.

Все эти преимущества делают ашка атакер незаменимым инструментом для профессионалов в области безопасности информации и разработки программного обеспечения. Используя данную программу, пользователи получают доступ к современным функциям и инструментам, которые помогают им эффективно обеспечивать безопасность своих проектов и гарантировать надежность и защиту их программного кода.

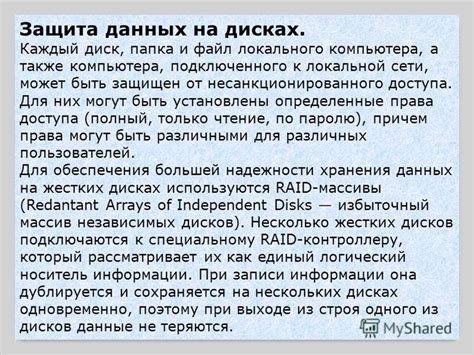

Улучшение защиты программы от возможных атак посредством использования надежных методов

Проведение эффективных мер по повышению безопасности программы особенно важно в современном информационном обществе. Ведь вредоносные атаки зачастую направлены на использование уязвимостей программного обеспечения для доступа к конфиденциальным данным или нанесения серьезного ущерба. В данном разделе мы рассмотрим несколько ключевых методов, которые помогут вам обезопасить свою программу от возможных ашка-атак и обеспечить надежную защиту от внешних угроз.

- Валидация и фильтрация ввода данных: одним из наиболее распространенных способов атак является ввод вредоносных данных в программу. Поэтому осуществление проверки и фильтрации входных данных является неотъемлемой частью обеспечения безопасности. Используйте соответствующие механизмы валидации данных, чтобы исключить возможность внедрения вредоносного кода и некорректного выполнения программы.

- Обновление и закрытие уязвимостей: по мере развития программного обеспечения, появляются новые уязвимости, которые могут быть использованы злоумышленниками. Поэтому регулярное обновление программы и установка последних патчей позволяют закрыть известные уязвимости, улучшить безопасность и предотвратить возможные ашка-атаки.

- Аутентификация и авторизация пользователей: реализация надежной системы аутентификации и авторизации пользователей является основой защиты программы. Используйте безопасные методы хранения паролей, двухфакторную аутентификацию и ограничьте доступ к конфиденциальным функциям только для авторизованных пользователей.

- Минимизация привилегий: ограничение доступа программы к ресурсам операционной системы и выполнение только необходимых операций снижают риск возникновения ашка-атак. Правильное разграничение доступа и использование привилегий на минимальном уровне помогут уменьшить возможности атаки и удержать злоумышленников на более безопасном расстоянии.

- Кодирование и шифрование данных: для защиты конфиденциальных данных от возможной утечки или несанкционированного доступа рекомендуется использовать механизмы кодирования и шифрования. Это позволит сохранить целостность и конфиденциальность информации, предотвратить попытки ашка-атак и обеспечить безопасность данных в программе.

Реализация этих и других мер по защите программы позволит минимизировать риск возникновения ашка-атак и обеспечить надежную защиту от внешних угроз. Не забывайте, что безопасность должна быть важной составной частью разработки программного обеспечения, и правильные методы обеспечения безопасности должны быть учтены во всех этапах жизненного цикла программы.

Примеры успешного применения ашка атакера в реальных ситуациях

Кибербезопасность: В некоторых случаях ашка атакер может быть использован для исследования уязвимостей систем и повышения уровня безопасности. Благодаря возможности проникать в системы и программы, эксперты могут выявлять слабые места и предлагать соответствующие защитные меры, чтобы предотвратить реальные атаки.

Тестирование защищенности: Белые хакеры и специалисты по тестированию на проникновение могут успешно применять ашка атакер для проверки безопасности системы на возможные уязвимости и слабые места. Это позволяет компаниям и организациям укрепить свою защиту и обеспечить надежность своих программ и приложений.

Исследование и разработка: Ашка атакер также может быть инструментом в руках исследователей и разработчиков, которые стремятся к инновациям и улучшению программного обеспечения и систем. Использование ашка атакера может помочь им идентифицировать уязвимости и создать защищенные и надежные решения.

Развлечения и соревнования: В сообществе хакеров и энтузиастов безопасности проводятся различные соревнования, где ашка атакер используется как одно из художественных средств историй о кибер-проникновениях. Это способствует развитию и изучению области кибербезопасности и совершенствованию защитных механизмов.

Однако важно отметить, что несанкционированное использование ашка атакера или его применение в целях мошенничества или нанесения ущерба является незаконным действием и может повлечь за собой серьезные правовые последствия.

Правовые аспекты применения программ для несанкционированного доступа и возможные последствия

В данном разделе рассматриваются правовые аспекты и последствия, связанные с использованием программ, предназначенных для получения несанкционированного доступа к чужим данным или программам. Речь пойдет о программах, периодически используемых для проведения атак или подобных манипуляций, а также о возможных мероприятиях, предусмотренных законодательством для борьбы с данным явлением.

Юридические последствия

Использование программ для несанкционированного доступа к данным или программам является противозаконным действием и может привести к юридическим последствиям для злоумышленников. Законодательство определяет такие действия как киберпреступления и предусматривает соответствующие санкции в виде административной или уголовной ответственности.

Варианты юридических последствий включают, но не ограничиваются:

Административная ответственность:

Несанкционированный доступ к данным или программам может привести к наложению административных штрафов. Величина штрафа зависит от уровня ущерба, причиненного пострадавшей стороне.

Уголовная ответственность:

Если злоумышленник осуществляет киберпреступление, оно может рассматриваться как уголовное деяние. Закон предусматривает различные наказания, включая лишение свободы, в зависимости от характера атаки и её последствий.

Практика приведения лица к уголовной ответственности и величина возможного наказания могут варьироваться в зависимости от региона и специфики случая. Важно помнить, что использование программ для несанкционированного доступа - это нарушение закона и может повлечь юридические последствия.

Защита при несанкционированном доступе

Для защиты от несанкционированного доступа следует принять адекватные меры, в том числе использовать сложные и надежные пароли, устанавливать механизмы двухфакторной аутентификации и регулярно обновлять программное обеспечение. В случае обнаружения несанкционированного доступа следует незамедлительно обратиться к компетентным органам для принятия соответствующих мер.

В целом, правовые аспекты использования программ для несанкционированного доступа наказуемы и влекут за собой серьезные последствия. Пользователи должны осознавать, что такие действия противоречат закону и могут повлечь за собой неприятные юридические последствия, включая административную или уголовную ответственность.

Перспективы развития шелла атакера и его роль в обеспечении кибербезопасности

В данном разделе мы рассмотрим перспективы развития шелла атакера, его роль в сфере кибербезопасности, а также важность постоянного совершенствования инструментов для обнаружения и предотвращения киберугроз.

Эволюция атакеров и новые угрозы

Роль шелла атакера в процессе кибератак

Стратегии взлома и особенности атакерских программ

Использование шеллов для обнаружения и борьбы с киберугрозами

Значение профилактики и обучения персонала в сфере кибербезопасности

Необходимость разработки новых технологий и инструментов

Вопрос-ответ

Какой ашку атакер я могу открыть с помощью этого простого способа?

С помощью данного простого способа вы можете открыть любой ашку атакер, который установлен на вашем компьютере или другом устройстве.

Каким образом этот способ позволяет получить доступ к программе?

Этот способ основан на обходе защитных механизмов программы и позволяет получить доступ к ней без знания аутентификационных данных или паролей.

Какова сложность применения этого способа?

Данный способ открытия ашку атакер достаточно прост и может быть осуществлен даже без специальных знаний в области компьютерной безопасности.

Какие устройства и операционные системы поддерживают этот способ?

Этот способ может быть использован на большинстве устройств, включая компьютеры под управлением Windows, Mac или Linux, а также на мобильных устройствах на базе Android или iOS.

Существуют ли какие-либо последствия или риски при использовании этого простого способа?

Да, есть риск нарушения компьютерной безопасности и получения несанкционированного доступа к чужим данным. Использование данного способа без разрешения владельца программы является незаконным и может повлечь за собой юридические последствия.