В современном мире, где цифровые устройства окружают нас повсюду, очевидным становится необходимость защищать свои данные от несанкционированного доступа. Одним из таких устройств является iPhone, смартфон, который находится в широком пользовании и интересен не только обычным пользователям, но и заядлым хакерам.

Несмотря на сложности, связанные с обходом защиты iPhone, существует несколько интересных подходов и методов, которые позволяют обойти систему и получить доступ к недоступным пользователю функциям и данным. Сам по себе процесс взлома представляет собой своеобразную игру, где искусство и технические навыки соединяются в поисках уязвимостей в системе и путей их эксплойтации.

В данной статье мы рассмотрим несколько из самых эффективных и интересных способов обхода защиты iPhone, при этом уделим особое внимание безопасности и этичности этих действий. Чтобы понять, как защитить свое устройство от потенциальных атак, необходимо разобраться в принципах взлома и узнать, какие уязвимости могут быть использованы злоумышленниками в целях получения контроля над вашим iPhone.

Обзор доступных методов обхода защиты iPhone с использованием компьютера

В данном разделе будет представлен обзор нескольких методов, которые могут быть использованы для обхода защиты устройств iPhone соединенных с компьютером. Разработчики искали различные способы доступа к данным на устройстве без использования стандартных методов, что может представлять интерес для пользователей, нуждающихся в обходе стандартного уровня безопасности.

- Метод 1: Расшифровка резервных копий

- Метод 2: Использование уязвимости в программном обеспечении

- Метод 3: Взлом через физический доступ к устройству

- Метод 4: Использование специализированного программного обеспечения

- Метод 5: Сетевой доступ и атаки на протоколы связи

Ознакомление с этими методами поможет пользователям лучше понять, какие уязвимости могут быть использованы злоумышленниками для получения доступа к личной информации на устройствах iPhone. Важно отметить, что использование подобных методов для несанкционированного доступа является незаконным и может повлечь за собой юридические последствия. Представленная информация предназначена исключительно для ознакомления и безопасных целей.

Форсированный взлом пароля

В данном разделе мы рассмотрим методы форсированного взлома пароля устройства, при которых используются специальные техники и программы для обхода защитных механизмов.

Форсированный взлом пароля подразумевает применение различных алгоритмов и комбинаций для перебора возможных паролей и нахождения правильного. Данный подход может использоваться в ситуациях, когда пользователь забыл пароль доступа к своему устройству или требуется получить несанкционированный доступ к чужому iPhone.

Одним из способов форсированного взлома пароля является использование специализированных программ, таких как программы-словари, которые перебирают различные слова и комбинации из словарей, и программы-генераторы, которые создают и тестируют разные случайные комбинации символов.

Кроме того, существуют так называемые "брутфорс" программы, которые перебирают всевозможные комбинации символов и чисел, начиная с самых простых и заканчивая наиболее сложными. Они основываются на идее того, что, чем длиннее и сложнее пароль, тем больше времени требуется для его взлома.

Однако важно отметить, что форсированный взлом пароля является незаконной деятельностью и наказывается законом. Наша статья не призывает к незаконным действиям и предоставляет информацию исключительно в ознакомительных целях. Рекомендуем всегда соблюдать законы и этические принципы при использовании любых методов взлома или обхода защиты.

Использование уязвимостей iOS для получения доступа

В данном разделе рассматривается вопрос о возможности обхода защитных механизмов операционной системы iOS с целью получения несанкционированного доступа к устройству.

Система iOS, подобно любой другой операционной системе, может содержать уязвимости, которые могут быть использованы злоумышленниками для проникновения в устройство и получения доступа к персональным данным владельца. В данном контексте рассмотрим возможные подходы, которые могут быть использованы при наличии данных уязвимостей.

Конкретные детали уязвимостей и их использования не будут приводиться в данной статье, поскольку это может нарушить законодательство и нанести вред пользователям. Однако, понимание существования таких уязвимостей позволяет пользователям принять меры по обеспечению своей безопасности и защите своих данных.

Важно отметить, что Apple постоянно работает над повышением безопасности своей операционной системы и выпускает обновления, в которых исправляются известные уязвимости. Поэтому регулярное обновление программного обеспечения и использование последних версий iOS является эффективным способом минимизировать риск взлома устройства.

При наличии угрозы взлома, рекомендуется также обращаться к профессиональным экспертам в области обеспечения информационной безопасности, которые могут предоставить дополнительные рекомендации и помощь в установке соответствующих мер защиты.

Перехват дампа данных: уязвимость защиты и возможности эксплуатации

Перехват дампа данных предполагает получение информации об устройстве и его коммуникациях посредством анализа передаваемых или сохраненных данных. Это может быть осуществлено, например, путем перехвата пакетов данных, передаваемых по сети, или путем анализа прошивки устройства и извлечения значимых параметров и ключей.

Для успешного взлома через перехват дампа данных необходимо обладать знаниями и навыками в области программирования и криптографии. Злоумышленник должен уметь интерпретировать информацию, полученную при перехвате, и использовать ее для обхода механизмов защиты устройства.

Существует несколько методов взлома, основанных на перехвате дампа данных: от использования специальных инструментов для анализа сетевого трафика до изучения и анализа программного обеспечения устройства. Каждый из этих методов требует определенных знаний и навыков, и его успешность может зависеть от уровня защиты устройства.

Однако не следует забывать, что перехват дампа данных является незаконным действием, которое нарушает приватность и безопасность. Взлом устройства через перехват дампа данных является преступлением и может привести к серьезным негативным последствиям для злоумышленника.

Злоумышленники и удаленное вмешательство в устройство

В данном разделе мы рассмотрим вопрос удаленного вмешательства злоумышленников в устройство, а именно, взлом iPhone без прямого доступа к нему. Мы обсудим пять различных способов, которые злоумышленники могут использовать для обхода защиты устройства. Изучив эти методы, вы сможете быть более осведомленными и предпринять необходимые меры для обеспечения безопасности вашего iPhone.

| Способ | Суть метода |

|---|---|

| 1 | Использование программных уязвимостей |

| 2 | Фишинговые атаки и социальная инженерия |

| 3 | Вредоносные приложения и вирусы |

| 4 | Атаки через открытые Wi-Fi сети |

| 5 | Сетевые атаки с использованием специальных программ |

Первый способ злоумышленники могут использовать - это активация уязвимостей программного обеспечения устройства. Они могут использовать известные или недавно обнаруженные уязвимости, чтобы получить доступ к вашему iPhone и выполнить различные манипуляции без вашего ведома. Второй способ связан с использованием фишинговых атак и социальной инженерии. Злоумышленники могут пытаться обмануть вас, выдавая себя за доверенных лиц или организации, и получить от вас конфиденциальную информацию, которая может быть использована для взлома вашего устройства.

Третий способ - это использование вредоносных приложений или вирусов. Злоумышленники могут создавать приложения, которые кажутся безопасными и полезными, но на самом деле содержат вредоносный код, который может быть активирован после установки. Четвертый способ связан с использованием открытых Wi-Fi сетей. Злоумышленники могут настроить поддельные точки доступа, чтобы перехватывать вашу информацию или внедрять вредоносные программы на устройства, подключенные к этим сетям.

Последний пятый способ злоумышленники могут использовать - это сетевые атаки с использованием специальных программ. Они могут проводить атаки на вашу сеть, пытаясь проникнуть в ваш iPhone и получить доступ к вашей информации. Эти атаки могут быть сложными и требовать специальных знаний, но злоумышленники, обладающие достаточными навыками, могут справиться с этой задачей.

Уязвимость в системе безопасности: установка вредоносного ПО на ПК

В данном разделе рассмотрим одну из возможных уязвимостей для взлома телефона iPhone, которая заключается в установке вредоносного программного обеспечения на компьютер.

Установка вредоносного ПО на ПК может представлять серьезную угрозу безопасности данных, поскольку современные смартфоны часто синхронизируются с компьютером для резервного копирования, обновления программного обеспечения и передачи файлов. Вредоносное ПО, установленное на компьютере, может получить доступ к уязвимым точкам, связанным с iPhone, и получить контроль над устройством.

Установка вредоносного ПО на ПК может осуществляться различными способами, включая приобретение заранее зараженных программ или копирование вредоносных файлов с веб-сайтов. Однако для успешного взлома iPhone необходима еще одна составляющая - убедить пользователя установить вредоносное ПО на своем компьютере.

Компьютерные атаки через установку вредоносного ПО могут проводиться с помощью социальной инженерии, включая подделку электронных писем или сообщений с просьбой выполнить какое-то действие, к примеру, установить обновление или запустить программу. Кроме того, вредоносное ПО может быть скрыто в обычно безопасных файлах, таких как документы или фотографии.

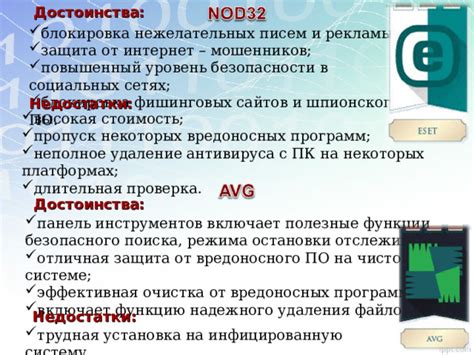

В целях предотвращения установки вредоносного ПО на компьютер рекомендуется использовать антивирусное программное обеспечение, обновлять операционную систему и все установленные программы, сохранять осторожность при открытии вложений в электронных письмах или сообщениях и не устанавливать программы из ненадежных источников.

Вопрос-ответ

Каким образом можно взломать iPhone через компьютер?

Существует несколько способов обойти защиту iPhone, используя компьютер. Один из них – это использование программного обеспечения, такого как джейлбрейк, которое позволяет обойти ограничения операционной системы iOS. Также, можно воспользоваться программами для извлечения данных, которые позволяют получить доступ к файлам на устройстве. Ещё один способ – это использование уязвимостей в операционной системе, которые позволяют получить доступ к устройству. Однако, стоит отметить, что все эти действия являются незаконными и нарушают закон о защите персональных данных.

Могу ли я взломать iPhone, чтобы получить доступ к чужим данным?

Нет, попытка взлома iPhone для доступа к чужим данным является незаконной и нарушает закон о защите персональных данных. Каждый iPhone обладает надежной системой безопасности, которая защищает личные данные пользователей. Хакерские методы для обхода этой защиты являются противозаконными и могут повлечь санкции и уголовное преследование.

Как взломать iPhone через компьютер без использования программного обеспечения?

Взлом iPhone без использования программного обеспечения практически невозможен. Apple разработала надежную систему безопасности для своих устройств, чтобы защитить личные данные пользователей. Методы взлома, обходящие эту защиту, включают использование программного обеспечения, такого как джейлбрейк, или эксплойтов уязвимостей в операционной системе. Однако, стоит отметить, что использование таких методов является незаконным и нарушает закон о защите персональных данных.