В современном информационном обществе, где все ценности хранимы в электронном виде, вопрос безопасности и сохранности данных становится все более актуальным. Каждый день мы сталкиваемся с потерей, утечкой или повреждением важной информации, что может привести к серьезным последствиям и даже угрожать нашему личному или деловому благополучию.

В этой статье мы рассмотрим уникальные способы, позволяющие избежать нежелательных ситуаций и непоправимых последствий. Мы разобьем их на несколько категорий, чтобы вы могли выбрать подходящие вам методы и реализовать их в своей жизни или бизнесе. При этом мы обратимся к передовым технологиям и опыту экспертов в области информационной безопасности, чтобы представить вам самые надежные и проверенные приемы.

Защита и сохранение важной информации является сложным и многогранным процессом, требующим сочетания нескольких подходов, технических решений и грамотного поведения пользователей. От соблюдения простых правил безопасности до использования передовых антивирусов и систем шифрования - каждая деталь может оказать влияние на итоговый результат.

Обеспечение безопасности данных путем создания резервных копий

В данном разделе рассмотрим важность создания резервных копий данных и методы их реализации, чтобы гарантировать надежное хранение информации в случае аварийных ситуаций или потери исходных файлов.

Под резервными копиями понимаются дубликаты ценных данных, созданные с целью обеспечить их сохранность и доступность в случае необходимости восстановления. Надежное резервирование информации является важным шагом в обеспечении безопасности и предотвращении потери ценных данных.

Целесообразность создания резервных копий обеспечивает:

- Защиту от случайного удаления или повреждения данных

- Предотвращение последствий вирусных атак или злоумышленников

- Возможность восстановления информации после сбоев в системе

- Сохранение исторических версий файлов

- Облегчение процесса миграции на новое оборудование или программное обеспечение

Важно понимать, что создание резервных копий данных должно стать регулярной практикой, чтобы гарантировать актуальность информации и минимальное время восстановления системы в случае необходимости. Комбинация различных методов резервирования и выбор оптимального хранилища - залог эффективного и надежного сохранения данных.

Использование облачных хранилищ для удобного доступа к ценной информации

Одним из главных преимуществ использования облачных хранилищ является возможность получать доступ к данным из любой точки мира и с любого устройства с доступом в интернет. Это особенно важно для людей, которые постоянно находятся в движении и нуждаются в удобном и быстром доступе к своим важным файлам и документам.

Облачные хранилища обеспечивают надежную и безопасную защиту данных, что является особенно важным при работе с ценной информацией. Они используют различные методы шифрования и протоколы безопасности, чтобы предотвратить несанкционированный доступ к данным. Кроме того, облачные хранилища обычно резервируют данные на разных серверах, обеспечивая их сохранность даже в случае аварий или сбоев в работе системы.

Еще одним важным преимуществом использования облачных хранилищ является возможность совместной работы над документами. Многие облачные хранилища позволяют создавать общие папки и документы, в которых несколько человек могут одновременно вносить изменения и делиться комментариями. Это удобно для работы в команде или совместного редактирования проектов.

- Удобство доступа к данным с любого устройства с доступом в интернет

- Безопасная защита данных с использованием шифрования и протоколов безопасности

- Совместная работа над документами и проектами

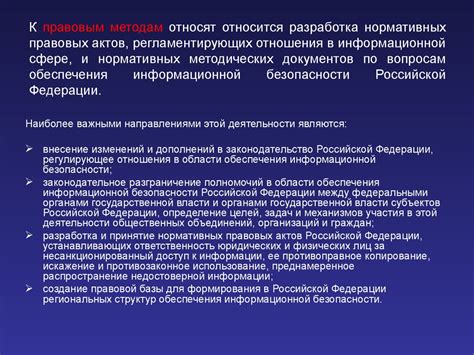

Правила использования паролей и шифрования данных для обеспечения безопасности от несанкционированного доступа

В данном разделе рассматривается важность правильного использования паролей и шифрования данных для защиты информации от несанкционированного доступа. Применение надежных паролей и современных методов шифрования способствует обеспечению конфиденциальности и целостности данных, а также предотвращению потенциальных угроз.

- Правильный подбор паролей:

- Сложность шифрования данных:

- Двухфакторная аутентификация:

Для обеспечения безопасности информации, необходимо выбирать пароли, которые сложно угадать или подобрать. Рекомендуется использовать комбинацию прописных и строчных букв, цифр и специальных символов. Кроме того, следует избегать использования очевидных и предсказуемых паролей, таких как даты рождения или имена близких людей. Регулярное изменение паролей также является одним из важных мер безопасности.

Для защиты важных данных от несанкционированного доступа используется шифрование. Шифрование представляет собой процесс преобразования информации в непонятный и непрочитаемый вид, который может быть понятен только с помощью ключа. Уровень сложности шифрования влияет на безопасность данных. Использование сильных алгоритмов шифрования повышает стойкость данных к атакам.

Для повышения уровня безопасности, рекомендуется использовать двухфакторную аутентификацию. Эта система требует подтверждения личности пользователя не только с использованием пароля, но и с помощью дополнительного фактора, такого как отпечаток пальца, голосовое распознавание или одноразовые коды, получаемые на мобильное устройство. Такая система усложняет процесс несанкционированного доступа к данным.

Все вышеуказанные меры помогают обеспечить безопасность важной информации и предотвратить несанкционированный доступ к данным. Важно всегда помнить о необходимости использования сложных и надежных паролей, а также применения современных методов шифрования данных.

Защита ценной информации: создание физических и цифровых барьеров

В данном разделе будет рассмотрена стратегия защиты важной информации с помощью установления физических и цифровых барьеров. Основная идея заключается в создании надежной системы, которая обеспечит конфиденциальность и сохранность ценных данных, имеющих большую ценность для организации или отдельного пользователя.

Благодаря физическим барьерам удается ограничить физический доступ к важной информации. Это может включать такие меры, как использование ключей, электронной идентификации, видеонаблюдения, охраны и прочих физических преград. Создание таких барьеров помогает предотвратить несанкционированный доступ к объектам, где хранится или обрабатывается важная информация.

Цифровые барьеры включают использование технологий и программных решений для обеспечения безопасности и защиты данных. Это включает шифрование информации, использование многофакторной аутентификации, установку брандмауэров и антивирусных программ, а также регулярное обновление и проверку систем на наличие уязвимостей. Создание цифровых барьеров служит предотвращению несанкционированного доступа к информации с помощью сетей, веб-приложений и других цифровых систем.

Комбинированное использование физических и цифровых барьеров позволяет создать комплексную систему защиты, обеспечивающую надежность и недоступность важной информации для неавторизованных лиц. Эффективная постановка физических и цифровых барьеров является основной составляющей сохранения ценных данных в современном информационном обществе.

Обучение персонала методам обеспечения и защиты значимой информации

В процессе обучения персонала уделяется особое внимание таким аспектам, как основные понятия и термины в сфере информационной безопасности, принципы и методы управления рисками, а также практическим навыкам обеспечения сохранности данных и защиты от несанкционированного доступа.

Одной из важных задач обучения является обозначение основных источников угроз информационной безопасности. Это включает анализ уязвимостей в сетевой инфраструктуре, возможные атаки на системы, методы социальной инженерии, внутренние риски и другие факторы, которые могут привести к утечке, повреждению или утрате важной информации.

Кроме того, обучение персонала включает в себя презентацию рекомендаций по снижению рисков, выбору правильных инструментов и технологий для защиты данных, а также разработку стратегий и планов реагирования на инциденты безопасности.

Помимо теоретической базы, обучение персонала включает практические упражнения, тренировки и симуляции, которые позволяют участникам попрактиковаться в применении полученных знаний в реальных ситуациях. Такой подход позволяет повысить эффективность действий персонала при возникновении угроз информационной безопасности.

Использование двухфакторной аутентификации для повышения безопасности

Одним из основных преимуществ двухфакторной аутентификации является то, что она устраняет уязвимости, связанные с использованием только пароля. В современном мире множество вредоносных программ и технологий, направленных на взлом и кражу личных данных, делают простые пароли уязвимыми. Двухфакторная аутентификация позволяет значительно повысить уровень безопасности, так как для входа в аккаунт необходимо предоставить не только знание пароля, но и подтвердить свою личность через другой, уникальный фактор.

В качестве второго фактора могут выступать различные элементы: физическое устройство (например, USB-ключ), приложения для мобильных устройств, коды, отправляемые на заранее привязанный номер телефона или адрес электронной почты. Каждый пользователь может выбрать наиболее удобный и безопасный способ подтверждения своей личности. Важно отметить, что использование двухфакторной аутентификации существенно усложняет задачу злоумышленникам, так как для успешного проникновения в аккаунт им потребуется не только узнать логин и пароль, но и получить доступ к фактору, который используется в качестве второго этапа проверки.

Обновление программ для защиты данных от уязвимостей

Уязвимость – это слабое место в системе или программе, которое может быть использовано для нарушения безопасности данных. Она может существовать из-за ошибок в коде программы, неправильной конфигурации или отсутствия необходимых обновлений.

Регулярное обновление программ включает в себя установку последних версий операционных систем, приложений и патчей безопасности, которые содержат исправления для обнаруженных уязвимостей. Обновления программ могут улучшить функциональность, исправить ошибки, а главное, устранить уязвимости в программном обеспечении, предотвращая потенциальные атаки и несанкционированный доступ к сохраняемым данным.

Системный администратор или ответственное лицо в организации должно следить за выходом обновлений программ и патчей безопасности, а также выполнять их установку как можно скорее. Идеально, если это происходит автоматически, чтобы гарантировать постоянную защиту данных. В противном случае, пользователи должны быть информированы о необходимости обновления программ и ожидаемых улучшениях безопасности.

Регулярное обновление программ для устранения уязвимостей является важным шагом для защиты сохраняемых данных от возможных атак и несанкционированного доступа. Это позволяет обеспечить безопасность информации и сохранить целостность и конфиденциальность данных.

Анализ безопасности и мониторинг активности для выявления и пресечения угроз

В данном разделе мы рассмотрим ключевые аспекты аудита безопасности и мониторинга активности с целью обнаружения и предотвращения угроз. Под данной темой понимается набор методов и инструментов, которые позволяют оценить и защитить информационную среду организации от потенциальных атак, несанкционированного доступа и других вредоносных действий.

Анализ безопасности является процессом исследования и оценки уровня защищенности информационных систем, а также выявления уязвимостей и слабых мест в данный момент времени. Для его выполнения используются различные методы, такие как межсетевой анализ, сканирование уязвимостей, проверка безопасности приложений и тестирование на проникновение. Результаты аудита безопасности позволяют определить и устранить уязвимости, а также принять меры для повышения общего уровня защищенности.

Мониторинг активности направлен на непрерывное наблюдение за событиями в информационной среде. Он осуществляется с помощью различных средств, таких как установка системы аудита, сбор и анализ журналов событий, мониторинг сетевого трафика и использование системы обнаружения вторжений. Целью мониторинга активности является выявление подозрительных или аномальных событий, которые могут указывать на наличие угрозы и требовать немедленных мер по пресечению.

Комбинированное применение аудита безопасности и мониторинга активности позволяет создать систему постоянной защиты информационной среды, обнаруживать и предотвращать угрозы в реальном времени. За счет проведения регулярных аудитов, выявления и исправления уязвимостей, а также мониторинга активности с использованием современных инструментов и методов, организация может обеспечить надежную защиту своих данных и минимизировать риски потенциальных угроз.

Вопрос-ответ

Какие существуют методы сохранения важной информации?

Существует несколько методов сохранения важной информации: резервное копирование на внешние носители, использование облачных сервисов, а также использование программ для шифрования данных.

Как выбрать наиболее надежный метод сохранения важной информации?

Выбор наиболее надежного метода сохранения важной информации зависит от конкретных потребностей и требований пользователя. Каждый метод имеет свои преимущества и недостатки, поэтому важно учитывать такие факторы, как уровень защиты данных, доступность информации и удобство использования.

Какие меры безопасности следует принять при сохранении важной информации?

При сохранении важной информации следует обязательно принять следующие меры безопасности: использовать надежные пароли, регулярно обновлять программное обеспечение и операционную систему, ограничить доступ к информации только для авторизованных лиц, а также использовать программы для шифрования данных.