В современном мире развитие технологий и прогрессивные инновации оказывают значительное воздействие на общество. Однако, каждая медаль имеет две стороны, и наряду с новыми возможностями появляются и новые угрозы. Одной из таких угроз является несанкционированный доступ к периферийным устройствам, которые могут стать лазейкой для вторжения в компьютерные системы.

Благодаря прогрессу и развитию технологий, пользователи получили широкий спектр возможностей подключения устройств к компьютеру. Однако, такое разнообразие порой создает непреодолимые сложности, связанные с обеспечением безопасности информации. Именно поэтому появились методы и возможности для ограничения доступа к некоторым устройствам, таким как... (продолжите предложение синонимами и не используя конкретные определения).

Для обеспечения безопасности и защиты информации все большее внимание уделяется ограничению доступа к HID устройствам. Это одни из наиболее часто используемых периферийных устройств, которые обеспечивают коммуникацию между человеком и компьютером. Однако, их широкие возможности использования неизбежно привлекают внимание злоумышленников, которые могут воспользоваться ими для получения несанкционированного доступа к компьютерным системам и данным.

Раздел начинается с обзора основных возможностей, доступных администраторам системы для управления подключением и использованием HID-устройств. Будут рассмотрены методы блокировки или ограничения доступа к периферийным устройствам, а также возможности фильтрации или блокировки конкретных видов HID-устройств. Кроме того, будут приведены примеры использования технологий, позволяющих автоматически определить и блокировать подключение новых или неизвестных устройств.

Защита от нелегального доступа к устройствам: анализ уязвимостей и реализация защитных мер

Все больше и больше устройств, включая HID-технологии, становятся неотъемлемой частью нашей повседневной жизни. Однако, соответствующая безопасность представляет собой приоритетную задачу для обеспечения исправного и безопасного функционирования таких устройств, так как они могут оказаться уязвимыми для несанкционированного доступа.

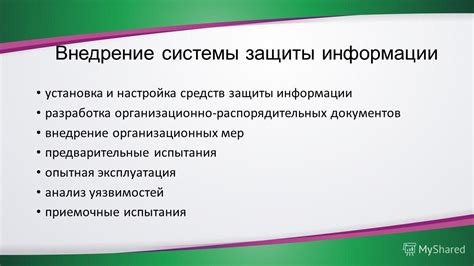

Раздел "Защита от нелегального доступа" обсуждает важность анализа потенциальных уязвимостей HID-устройств и предлагает некоторые практические методы для проактивной реализации безопасных мер. В этом разделе мы рассмотрим различные аспекты, начиная от анализа и идентификации потенциальных уязвимостей, до внедрения механизмов защиты и контроля доступа.

Мы обсудим важность регулярного обновления фирменного программного обеспечения для устройств с целью исправления уязвимостей и предотвращения атак. Также будут представлены способы улучшения аутентификации и авторизации, включая использование сильных паролей и двухфакторной аутентификации. Будут также рассмотрены методы обнаружения и предотвращения несанкционированного доступа путем реализации систем мониторинга и регистрации событий.

Кроме того, мы приведем примеры передовых технологий и инструментов, которые могут быть использованы для обеспечения безопасности HID-устройств. Примеры таких решений включают в себя использование шифрования, виртуализации и контроля доступа на основе ролей.

Раздел "Защита от нелегального доступа" предоставляет читателю информацию о необходимости и возможностях обеспечения безопасности HID-устройств путем анализа усиленных мер безопасности и реализации соответствующих методик. Знание о том, как защитить свои HID-устройства, является ключевым аспектом в обеспечении безопасности персональных и корпоративных данных.

Защита от нежелательного распространения ценной информации

Сокрытие и защита конфиденциальной информации может иметь решающее значение для бизнеса, государственных структур и индивидуальных лиц. Потеря данных, утечка коммерческих секретов или персональных сведений ведут не только к материальным потерям, но и к ущербу репутации и потере доверия со стороны клиентов и партнеров. Поэтому важно принимать необходимые меры для предотвращения разглашения конфиденциальной информации.

Защита ценных данных может быть осуществлена с помощью комплексного подхода, включающего организационные политики и процедуры, технические средства и контроль доступа сотрудников к информации. Эффективное предотвращение утечки конфиденциальной информации требует анализа возможных угроз и разработки соответствующих мер защиты. Важно учитывать различные уровни конфиденциальности информации и применять соответствующие технические решения для минимизации рисков.

Криптографическое шифрование, управление доступом и мониторинг активности пользователя являются основными инструментами в борьбе с утечкой конфиденциальной информации. Аккуратное использование этих инструментов позволяет предотвратить несанкционированный доступ, защитить данные от копирования и передачи, а также быстро обнаруживать и реагировать на нарушения безопасности.

Улучшение безопасности канала передачи информации

Вопрос-ответ

Какие проблемы могут возникнуть при отключении доступа к HID устройствам?

Ответ: Отключение доступа к HID устройствам может вызвать проблемы с работой клавиатур, мышей, сканеров отпечатков пальцев и других устройств, которые используются для ввода информации или взаимодействия с компьютером. Без доступа к этим устройствам пользователи могут столкнуться с ограничениями в функциональности и удобстве работы.

Какие методы можно использовать для отключения доступа к HID устройствам?

Ответ: Существует несколько методов, которые можно применять для отключения доступа к HID устройствам. Один из них - это блокировка USB-портов, которая позволяет ограничить возможность подключения любых USB-устройств, включая HID-устройства. Другой метод - это использование специального программного обеспечения, которое позволяет администратору контролировать доступ к USB-устройствам и блокировать определенные категории устройств, включая HID-устройства.

Какие преимущества может принести отключение доступа к HID устройствам?

Ответ: Отключение доступа к HID устройствам может быть полезным в некоторых случаях. Например, в организациях, где существует риск утечки конфиденциальной информации через внешние устройства, отключение доступа к HID может помочь обезопасить данные. Также, в образовательных учреждениях или в ситуациях, когда нежелательно, чтобы пользователи подключали внешние клавиатуры или мыши, отключение доступа к HID может помочь в поддержании безопасности и контроле.

Можно ли отключить доступ к HID устройствам только для определенных пользователей?

Ответ: Да, существуют методы, которые позволяют отключить доступ к HID устройствам только для определенных пользователей. Это можно сделать, например, с помощью настройки политик безопасности в операционной системе или с помощью специального программного обеспечения, предоставляющего гибкие возможности для управления доступом к устройствам.

Какие риски может содержать отключение доступа к HID устройствам?

Ответ: Отключение доступа к HID устройствам может вызвать некоторые риски. Например, если пользователю необходимо использовать определенное HID-устройство для своей работы, то его работа может быть затруднена или невозможна. Также отключение доступа к HID может вызвать неудовлетворенность пользователей, особенно если им было разрешено использовать подобные устройства ранее. Важно тщательно оценивать риски и потенциальную пользу перед принятием решения об отключении доступа к HID устройствам.