Когда дело касается сохранности и безопасности данных, никто не желает ставить их под угрозу. Времена, когда информация передавалась открытым текстом, ушли в прошлое. И здесь на помощь приходит протокол шифрования, инновационная технология, позволяющая обезопасить передачу и хранение информации.

На первый взгляд может показаться, что шифрование - это сложный процесс, доступный только искушенным специалистам в области информационной безопасности. Но на самом деле, протокол шифрования вполне доступен и понятен даже обычному пользователю.

Суть работы протокола шифрования заключается в преобразовании исходного текста в такой вид, который невозможно прочитать без специального ключа. Благодаря этому преобразованию, данные становятся непроходимыми для несанкционированного доступа, а передача информации остается безопасной и конфиденциальной.

Применение протокола шифрования распространяется на самые разнообразные сферы деятельности: от банковской системы и коммерческих предприятий до передачи личных сообщений между пользователями в интернете. Благодаря своим возможностям, протокол шифрования позволяет защитить важные данные и информацию от несанкционированного доступа, предотвратить вредоносные действия и обнаружить попытки взлома.

Основы работы протокола шифрования: суть и применение

Принципы функционирования протокола шифрования лежат в основе современных систем защиты информации. Этот раздел посвящен рассмотрению сути механизма, который позволяет обеспечить конфиденциальность и целостность передаваемых данных, а также обеспечить аутентификацию участников коммуникации.

Основными концепциями протокола шифрования являются обмен секретными ключами, использование алгоритмов шифрования и хэширования, а также протоколы аутентификации. Рассмотрение этих аспектов поможет понять, каким образом происходит процесс защиты данных и обеспечения безопасности в сетевой среде.

Применение протоколов шифрования находит широкое применение в различных сферах: банковской системе, электронной коммерции, подразделениях правительства и технологических компаниях. Понимание принципов работы протоколов шифрования позволяет оценить эффективность существующих механизмов защиты и применить их в практических ситуациях.

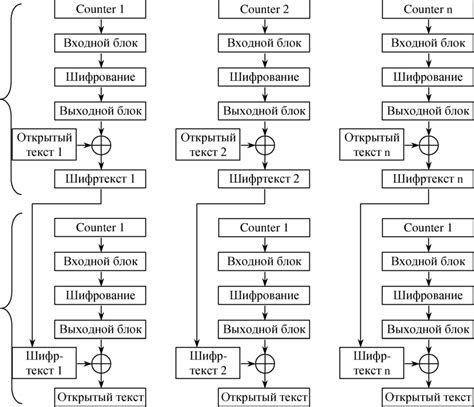

Симметричное шифрование: общая идея и принцип работы

В этом разделе мы рассмотрим симметричное шифрование, один из основных принципов обеспечения безопасности данных. Симметричное шифрование основывается на использовании одного ключа для шифрования и расшифровки сообщения. В отличие от асимметричного шифрования, где используются пары открытого и закрытого ключей, симметричное шифрование обладает простым механизмом работы.

При использовании симметричного шифрования, отправитель и получатель должны иметь общий секретный ключ, который используется для зашифровки и расшифровки информации. Ключевой аспект данного подхода заключается в его эффективности и скорости. Во время шифрования, данные преобразуются с помощью ключа, делая их непонятными для посторонних лиц, и передаются по незащищенным каналам связи. При получении зашифрованных данных, получатель использует тот же самый ключ для их расшифровки.

Симметричное шифрование находит широкое применение в различных областях, таких как защита финансовых транзакций, передача конфиденциальной информации, защита данных на уровне операционных систем и многое другое. Благодаря своей простоте и быстроте, симметричное шифрование является незаменимым компонентом современных систем защиты информации.

Асимметричный шифрование: безопасность и удобство взаимодействия

Одним из ключевых аспектов асимметричного шифрования является его удобство и универсальность в взаимодействии. Каждому участнику обмена информацией доступен только свой приватный ключ, в то время как публичный ключ распространяется между всеми пользователями. Благодаря этому, каждый может безопасно отправлять и получать зашифрованные сообщения, не раскрывая свой приватный ключ и не подвергая риску конфиденциальность своих данных.

Асимметричное шифрование широко применяется в сфере электронной коммерции, онлайн-банкинга, облачных сервисов и других интернет-проектов, где безопасная передача данных имеет высокое значение. Оно обеспечивает защиту персональной информации, аутентификацию пользователей и подпись электронных документов. Благодаря асимметричному шифрованию, пользователи могут быть уверены в безопасности своих данных и надежности процесса взаимодействия.

Гибридное шифрование

Главное преимущество гибридного шифрования заключается в возможности эффективного использования симметричных и асимметричных алгоритмов. Оно позволяет решить проблему передачи симметричного ключа между двумя коммуницирующими сторонами без риска его перехвата. Вместо самого секретного ключа используется его шифрованная копия, защищенная от несанкционированного доступа. Для этого используется асимметричное шифрование, где каждая сторона генерирует пару ключей: публичный и приватный.

Работа гибридного шифрования происходит следующим образом. Сначала отправитель инициирует процесс, шифруя данные с помощью симметричного алгоритма и создавая сеансовый ключ. Затем он использует публичный ключ получателя, чтобы зашифровать этот сеансовый ключ. Зашифрованный сеансовый ключ отправляется получателю вместе с зашифрованными данными. Получатель, имея приватный ключ, может расшифровать сеансовый ключ и затем расшифровать симметричным алгоритмом данные.

Гибридное шифрование широко применяется в современных системах безопасности, таких как электронная почта, онлайн-платежи, защита данных при передаче по сети и других сферах, где важна конфиденциальность и целостность информации.

Основные функции протокола шифрования

Протокол шифрования выполняет несколько важных функций, обеспечивая безопасную передачу данных и защиту информации от несанкционированного доступа.

Во-первых, протокол шифрования обеспечивает конфиденциальность передаваемых данных путём их зашифрования. Это позволяет скрыть информацию от посторонних лиц, которые пытаются перехватить или прослушивать передачу данных. Зашифрованные данные непонятны для таких лиц без знания ключа шифрования, что делает их бессмысленными.

Во-вторых, протокол шифрования обеспечивает целостность передаваемой информации. Это означает, что данные не могут быть изменены или подделаны во время передачи. Протоколы шифрования используют различные механизмы, такие как хеширование или цифровые подписи, чтобы гарантировать, что данные остаются неизменными.

Кроме того, протокол шифрования обеспечивает аутентификацию сторон, участвующих в передаче данных. Это позволяет убедиться в том, что данные были отправлены именно от ожидаемого источника и что они не были подменины или подделаны. Путем использования различных методов аутентификации, таких как цифровые сертификаты или алгоритмы подписи, протоколы шифрования обеспечивают доверенность и верность данных.

| Основные функции протокола шифрования: |

|---|

| Защита данных от несанкционированного доступа |

| Конфиденциальность передаваемой информации |

| Целостность данных во время передачи |

| Аутентификация сторон, участвующих в передаче |

Конфиденциальность данных

Чтобы достичь конфиденциальности, протоколы шифрования используют различные методы и алгоритмы. Они преобразуют исходные данные в непонятную и зашифрованную форму, защищают их от прослушивания или несанкционированного доступа. Это позволяет нам быть уверенными в том, что наши сообщения и информация не могут быть прочитаны или использованы третьими лицами.

Шифрование данных основано на использовании специальных ключей, которые служат для защиты и расшифровки информации. Эти ключи представляют собой уникальные комбинации символов, которые могут быть использованы только теми, кто имеет право доступа. Таким образом, даже если кто-то перехватит зашифрованные данные, без правильного ключа эти данные останутся непонятными и бесполезными.

Обеспечение конфиденциальности данных является одним из основных принципов работы протокола шифрования. Благодаря использованию современных алгоритмов и сильных ключей, шифрование позволяет нам отправлять и получать информацию в безопасной форме. Это находит применение в различных областях, включая сферу банковских операций, коммуникаций, электронной почты и других сферах, где защита данных имеет важное значение.

Аутентификация пользователей: обеспечение безопасности доступа

Аутентификация пользователей представляет собой процесс проверки подлинности идентификатора пользователя, чтобы убедиться, что он имеет право получить доступ к определенному ресурсу или выполнить определенное действие. Этот механизм обеспечивает защиту от несанкционированного доступа и повышает конфиденциальность данных, сохраняя их от доступа злоумышленников.

В процессе аутентификации применяются различные методы и механизмы, включая использование паролей, уникальных идентификаторов, биометрических данных и криптографических ключей. Важно выбрать эффективный и надежный метод аутентификации, который отвечает требованиям безопасности и удобству использования.

Протоколы шифрования дополняют процесс аутентификации, обеспечивая конфиденциальность и целостность передаваемых данных. При использовании протоколов шифрования, информация между пользователем и ресурсом шифруется, что делает ее непонятной для посторонних лиц и защищает от перехвата или изменения данных в процессе передачи.

Организации и онлайн-сервисы широко применяют аутентификацию пользователей для защиты своих ресурсов и данных. Благодаря надежным протоколам шифрования и эффективной аутентификации, пользователи могут быть уверены в безопасности своей информации и в защите от несанкционированного доступа к ней.

Целостность информации

Для обеспечения целостности информации в протоколах шифрования используются различные методы и механизмы. Одним из наиболее распространенных является вычисление хэш-суммы данных. При этом, отправитель вычисляет хэш-сумму исходных данных и включает ее в передаваемый пакет. Получатель, в свою очередь, вычисляет хэш-сумму полученных данных и сравнивает ее с полученным значением. Если значения хэш-сумм совпадают, это говорит о целостности передаваемых данных.

| Метод обеспечения целостности | Принцип работы | Преимущества |

|---|---|---|

| Вычисление хэш-суммы | Исходные данные преобразуются в уникальное числовое значение, которое добавляется в пакет данных. Получатель вычисляет хэш-сумму полученных данных и сравнивает с переданным значением для проверки целостности информации. | - Высокая эффективность в обнаружении непреднамеренных изменений данных - Относительная простота реализации |

| Коды проверки избыточности (CRC) | Используются математические алгоритмы для вычисления кодов проверки избыточности на основе передаваемых данных. Получатель также вычисляет коды проверки избыточности для полученных данных и сравнивает с переданными значениями. | - Быстрое вычисление и проверка кодов - Высокая надежность в обнаружении ошибок |

Применение протокола шифрования: основные области применения и значимость

В сфере коммуникаций протоколы шифрования позволяют обеспечивать защищенную передачу данных между участниками сети, гарантируя, что информация не будет доступна посторонним лицам. Это особенно важно для предотвращения утечек конфиденциальной информации, такой как персональные данные клиентов, банковские реквизиты и т.д.

В финансовой сфере шифрование является неотъемлемой составляющей безопасности. Оно применяется для защиты финансовых операций, интернет-банкинга, электронной коммерции и других процессов, связанных с передачей денежных средств и конфиденциальной финансовой информации.

Протоколы шифрования также активно используются в правоохранительной деятельности для обеспечения безопасности оперативной и секретной информации. Они позволяют шифровать передаваемые данные, что делает невозможным их понимание и доступ к ним третьим лицам.

Наконец, в области информационной безопасности протоколы шифрования играют важную роль в защите компьютерных систем от несанкционированного доступа. Они обеспечивают шифрование хранимых данных и информацию, передаваемую по сети, что помогает предотвратить утечку информации и несанкционированное использование конфиденциальных данных.

Защита онлайн-транзакций

Для защиты онлайн-транзакций применяются протоколы шифрования, которые позволяют зашифровать передаваемую информацию, такую как данные платежных карт, личные данные клиентов и другую конфиденциальную информацию. Шифрование основано на математических алгоритмах, которые переводят исходные данные в непонятный для посторонних вид. Ключевым аспектом применения протоколов шифрования является использование секретного ключа, который разделяется между отправителем и получателем информации. Только обладая правильным ключом, можно расшифровать зашифрованную информацию.

| Преимущества защиты онлайн-транзакций |

|---|

| 1. Конфиденциальность данных: протоколы шифрования обеспечивают защиту конфиденциальности передаваемой информации, предотвращая несанкционированный доступ к данным пользователей. |

| 2. Интегритет данных: шифрование позволяет проверить целостность данных и обнаружить любые изменения, произошедшие в процессе передачи. |

| 3. Аутентификация: протоколы шифрования позволяют проверить подлинность отправителя и получателя информации, предотвращая возможность подмены данных или атаки посредника. |

Защита онлайн-транзакций с помощью протоколов шифрования является неотъемлемой частью безопасности интернет-платежей и сделок онлайн. Она позволяет пользователям проводить финансовые операции с уверенностью в сохранности и конфиденциальности их данных и средств.

Вопрос-ответ

Как работает протокол шифрования?

Протокол шифрования представляет собой набор правил и процедур, которые позволяют защищать передаваемую информацию от несанкционированного доступа. Он использует математические алгоритмы для шифрования данных в отправляющей стороне и их расшифровки в принимающей стороне. Данные шифруются с помощью ключа, который является уникальным для каждой передачи. Таким образом, протокол шифрования защищает информацию от перехвата и чтения третьими лицами.

Какие функции выполняет протокол шифрования?

Протокол шифрования выполняет несколько важных функций. Во-первых, он обеспечивает конфиденциальность данных, то есть защищает их от несанкционированного доступа. Во-вторых, он обеспечивает целостность данных, то есть гарантирует, что данные не были изменены в процессе передачи. Кроме того, протокол шифрования обеспечивает аутентификацию, позволяющую установить легитимность отправителя и получателя данных. Некоторые протоколы шифрования также обеспечивают невозможность отказа от передачи или получения информации.

Какие основные аспекты следует учитывать при выборе протокола шифрования?

При выборе протокола шифрования необходимо учитывать несколько основных аспектов. Во-первых, необходимо оценить уровень безопасности протокола и его способность защищать данные от различных видов атак. Также важно проверить, был ли протокол подвергнут аудиту и прошел ли он проверку независимыми экспертами. Другой важный аспект - производительность протокола, так как некоторые алгоритмы шифрования могут иметь высокую вычислительную сложность. Наконец, следует учитывать совместимость протокола с используемыми системами и возможность его интеграции с другими технологиями.