Когда мы входим в закрытую систему, то обычно не задумываемся о том, как организована защита внутренних ресурсов. Мы просто пользуемся ее услугами и наслаждаемся комфортом безопасности. Однако за этой благополучной кулисой скрывается сложная структура, которая обеспечивает нам непрерывную работу и защиту от угроз. Безопасность внутри "закулисья" является неотъемлемой частью эффективной работы закрытых систем.

Не будем обманываться, ведь нам всем важна безопасность и надежность. Но как именно устроено локальное оркестрирование обороны? Какие механизмы и стратегии позволяют группам безопасности эффективно действовать внутри нашего любимого укромного мира?

Для начала стоит отметить, что каждая локальная группа безопасности - это своего рода авангард в битве с угрозами. Они охраняют ценные активы, нейтрализуют возможные атаки и оперативно реагируют на любые срывы в работе системы. Для достижения такой высокой готовности, группы безопасности используют разнообразные методы и подходы, которые позволяют им эффективно обеспечивать безопасность объектов в закрытой системе.

Пределы и функции команды безопасности

- Цель и задачи: команда безопасности ориентируется на предотвращение возможных рисков и угроз, связанных с нарушением конфиденциальности, целостности и доступности данных. Она также осуществляет мониторинг и анализ событий, связанных с безопасностью, и разрабатывает стратегии для их предотвращения.

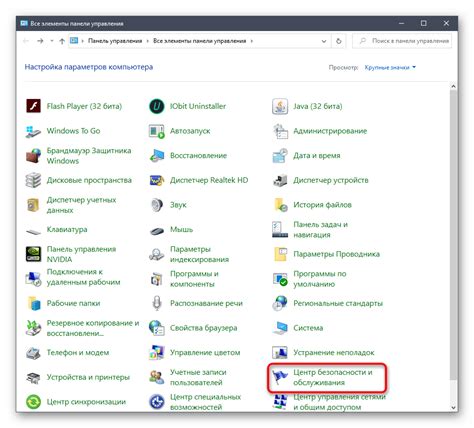

- Контроль доступа: одной из основных функций команды безопасности является управление доступом к системе и ее ресурсам. Они определяют и реализуют политику безопасности, включая протоколы аутентификации и авторизации, а также управление привилегиями пользователей.

- Мониторинг и реагирование: команда безопасности постоянно отслеживает активности в системе с целью выявления подозрительных или аномальных событий. Они быстро реагируют на инциденты безопасности, проводят исследование, анализируют уязвимости и предлагают решения для устранения уязвимостей.

- Обучение и общение: специалисты по безопасности также занимаются обучением пользователей и персонала компании о правильном использовании технических ресурсов, а также осведомляют их о наиболее актуальных угрозах и мероприятиях по их предотвращению.

- Сотрудничество и координация: команда безопасности тесно сотрудничает с другими отделами и командами в организации, такими как IT-отдел и юридический отдел. Они оказывают поддержку и консультации в вопросах безопасности, а также участвуют в разработке политик и процедур безопасности.

- Соблюдение требований: команда безопасности отвечает за соблюдение всех соответствующих законодательных и регуляторных требований в области безопасности данных и информационных технологий. Они также выполняют проверки и аудиты, чтобы убедиться в соблюдении этих требований.

В рамках своих функций и обязанностей команда безопасности играет важную роль в обеспечении безопасности закрытой системы, обеспечивая защиту от рисков и создавая безопасную и защищенную среду для работы и обработки данных.

Значение оптимального размещения секции для безопасности в закрытой системе

Располагая безопасность наиболее эффективно, возможно эффективнее защитить систему от атак, утечки данных, а также предотвратить возникновение других угроз. Кроме того, при проведении мониторинга безопасности гораздо удобнее контролировать работу такой секции, если она находится в максимальной близости к другим критическим элементам системы.

Важность оптимального размещения секции безопасности подчеркивается тем, что неправильная позиция может значительно затруднить контроль над безопасностью в целом. Ни в коем случае не следует пренебрегать этим аспектом, поскольку правильное размещение гарантирует максимальную эффективность, а также способствует минимизации рисков информационных угроз.

Принципы размещения механизмов обеспечения безопасности

Обеспечение безопасности физического пространства

Защита помещения

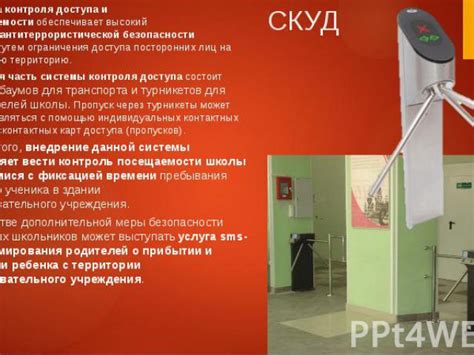

Первым шагом в обеспечении безопасности физического пространства является защита самого помещения. Важно принять меры по обеспечению физической интегритета, чтобы предотвратить несанкционированный доступ. Это может включать установку качественной двери с сейфовыми замками, установку сигнализации и видеонаблюдения, а также контроль доступа с использованием электронных ключей или биометрических методов идентификации.

Ограничение доступа

Для дополнительной защиты информации, находящейся в физическом помещении, рекомендуется принять меры по ограничению доступа. Это может быть достигнуто путем предоставления доступа только соответствующим и авторизованным персоналом. Ключевым аспектом является установка безопасных и надежных механизмов контроля доступа, таких как электронные замки на дверях или системы биометрической идентификации.

Физическая безопасность оборудования

Обеспечение безопасности физического помещения также требует защиты оборудования, содержащего информацию. Необходимо принять меры по предотвращению кражи или повреждения оборудования, что может привести к утечке данных или нарушению функционирования системы. Это может быть достигнуто с помощью установки систем защиты от несанкционированного доступа, а также резервного копирования и шифрования данных.

В итоге, правильный выбор физического помещения имеет критическое значение для обеспечения безопасности информации в закрытой системе. Защита и ограничение доступа в помещение, а также физическая безопасность оборудования, помогут предотвратить утечку данных и обеспечить надежную работу системы.

Организация зон доступа и контроля

Одним из ключевых элементов организации зон доступа является создание системы идентификации и аутентификации пользователей. Это позволяет обеспечить контроль и отслеживание действий каждого пользователя. Для этого можно использовать различные методы, такие как проверка паролей, биометрическая идентификация, использование электронных ключей и т.д.

Для более сложных систем обычно используется иерархия доступа, которая определяет уровни разрешений в зависимости от роли пользователя или его привилегий. Например, администраторы системы имеют больше прав доступа, чем обычные пользователи, тогда как некоторым пользователям может быть ограничен доступ только к определенной информации или функциям.

Дополнительными мерами безопасности могут быть использование систем видеонаблюдения, контрольных точек, барьеров и систем тревоги. Эти меры помогают обеспечить физическую безопасность зон доступа и предупредить возможные угрозы.

| Преимущества организации зон доступа и контроля: |

|---|

| Контроль движения людей и ресурсов |

| Обеспечение конфиденциальности, целостности и доступности информации |

| Отслеживание действий пользователей |

| Ограничение доступа в зависимости от роли или привилегий |

| Физическая безопасность зон доступа |

Размещение средств обнаружения и предотвращения угроз

В данном разделе мы рассмотрим вопросы организации и размещения средств обнаружения и предотвращения потенциальных угроз в контексте обеспечения безопасности внутри закрытой среды.

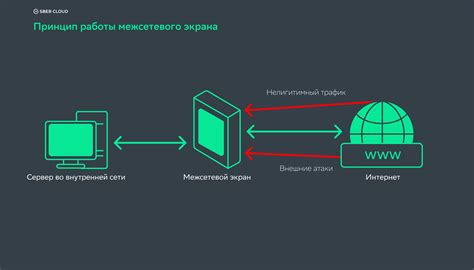

Важной задачей при обеспечении безопасности является эффективное обнаружение различных угроз, таких как вторжения, несанкционированный доступ и другие атаки на систему. Для достижения этой цели необходимо разместить соответствующие средства на определенных уровнях и в стратегически важных точках системы.

| Уровень системы | Средства обнаружения и предотвращения |

|---|---|

| Периметр | Системы межсетевого экрана (firewall), интранет-прокси |

| Сетевой | Системы обнаружения вторжений (IDS), информационно-аналитические центры (SIEM), антивирусы |

| Специальный | Средства мониторинга и анализа активности пользователей и системы, авторизационные и аутентификационные серверы |

На периметре системы располагаются средства, необходимые для защиты сети от внешних угроз и контроля доступа к ресурсам. На сетевом уровне устанавливаются средства обнаружения вторжений, использующие различные алгоритмы и методы анализа сетевого трафика для раннего обнаружения потенциально опасных событий. На специальном уровне размещаются средства для мониторинга активности пользователей и системы, а также для контроля и управления доступом.

При размещении средств обнаружения и предотвращения угроз необходимо учитывать особенности конкретной системы и анализировать риски, связанные с нарушениями безопасности. Ключевыми факторами при выборе расположения средств являются внутренняя и внешняя угрозы, потенциальное значение активов системы, а также возможные стратегии противодействия и восстановления данных в случае нарушений.

Оптимизация местоположения защитной группы: полезные советы и стратегии

При обсуждении вопросов, связанных с безопасностью внутри ограниченной инфраструктуры, нередко встает вопрос о наилучшем расположении группы элементов, ответственных за защиту системы. Этот раздел предлагает ценные рекомендации и полезные стратегии для оптимизации местоположения компонентов безопасности, позволяющие достичь наивысшего уровня защиты.

Прежде чем рассматривать конкретные рекомендации, важно иметь понимание общих принципов оптимизации расположения защитной группы. Во-первых, учитывайте такие факторы, как физическая доступность элементов безопасности и их простота управления. Не менее важно установить максимальное местооположение, чтобы обеспечить более высокий уровень защиты, особенно для чувствительных компонентов инфраструктуры.

Одной из важнейших стратегий является установка элементов безопасности на критических узлах системы. Это позволит эффективно контролировать потоки данных и обеспечить гранулированное управление доступом. Кроме того, рекомендуется рассмотреть возможность сегментации системы на отдельные подсети и расположить группы безопасности на границах каждой из них.

| Стратегия | Описание |

|---|---|

| Резервный центр безопасности | Создание отдельного физического или виртуального центра, который будет предоставлять дополнительную защиту и обеспечивать оперативное восстановление системы в случае сбоев. |

| Многофакторная аутентификация | Внедрение методов аутентификации, требующих несколько независимых факторов подтверждения личности пользователей, чтобы повысить уровень безопасности доступа. |

| Разграничение полномочий | Установка различных уровней доступа внутри системы в соответствии с ролями и обязанностями пользователей, чтобы предотвратить неавторизованный доступ к критическим ресурсам. |

| Мониторинг и управление угрозами | Реализация системы непрерывного мониторинга и анализа сетевой активности для выявления потенциальных угроз и быстрого реагирования на них. |

Необходимо помнить, что эффективное расположение группы элементов безопасности является основой для обеспечения надежной защиты системы. Следуя предложенным рекомендациям и стратегиям, вы сможете повысить безопасность вашей закрытой инфраструктуры, минимизировать риски и обеспечить уверенность в неприкосновенности данных и ресурсов.

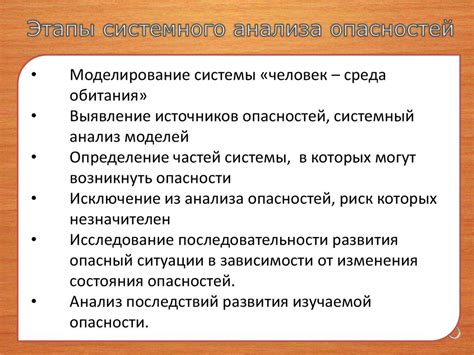

Анализ уровня риска и угроз

Анализ уровня риска позволяет идентифицировать потенциальные угрозы безопасности, оценить вероятность их реализации и определить возможные последствия. Объективная оценка рисков позволяет принять соответствующие меры предосторожности и разработать эффективную стратегию защиты.

При проведении анализа уровня угроз необходимо учитывать различные факторы, включая внутренние и внешние угрозы. Внутренние угрозы могут быть связаны с неправильным использованием привилегий пользователей, ошибками в настройках системы или злонамеренными действиями внутренних сотрудников. Внешние угрозы включают в себя попытки несанкционированного доступа со стороны злоумышленников, внешние атаки на систему и утечку конфиденциальной информации.

После проведения анализа уровня риска и угроз, необходимо разработать соответствующие меры по предотвращению и минимизации рисков. Такие меры могут включать установку системы мониторинга безопасности, организацию автоматического резервного копирования данных, реализацию многоуровневой аутентификации пользователей и использование шифрования данных.

Важным этапом при анализе уровня риска и угроз является постоянный мониторинг и анализ обнаруженных инцидентов. Это позволяет своевременно реагировать на изменение уровня риска и принимать соответствующие меры для улучшения безопасности системы. Также рекомендуется регулярно проводить аудит безопасности для выявления потенциальных уязвимостей и обновления стратегии защиты.

| Факторы | Описание |

|---|---|

| Внутренние угрозы | Связаны с действиями внутренних сотрудников, могут быть непреднамеренными или злонамеренными |

| Внешние угрозы | Сопряжены с попытками злоумышленников получить несанкционированный доступ к системе или конфиденциальную информацию |

| Меры предосторожности | Включают установку системы мониторинга безопасности, организацию автоматического резервного копирования данных и использование шифрования |

| Мониторинг и анализ | Постоянное наблюдение за уровнем риска и анализ обнаруженных инцидентов |

Установка системы видеонаблюдения

Великая выдумка человека временноштампировать проходящее время путем запечатления его изображений на фильме или липко держать в плену на магнитных носителях.Используя передовые технологии в области оптики и электроники, системы видеонаблюдения позволяют оказывать постоянный контроль над обстановкой, фиксировать происходящие события с высокой точностью и в реальном времени.

Прежде чем приступить к установке системы видеонаблюдения, необходимо провести осмотр и оценку общего места расположения. Функциональные и эстетические аспекты должны быть учтены при выборе места установки камер наблюдения.

Место размещения камер должно быть таким, чтобы оно обеспечивало максимальное покрытие нужной площади и обеспечивало оптимальную видимость деталей. Важно учитывать освещение, так как недостаточное освещение может снизить эффективность работы системы видеонаблюдения.

Также необходимо учесть препятствия, которые могут мешать видимости и позиции камер. Например, деревья, стены, окна и другие объекты, которые могут препятствовать видению определенной зоны. Выбор правильного места и угла установки камеры поможет предотвратить слепые зоны и обеспечить максимальное обнаружение и распознавание объектов.

Не забывайте также о безопасности самой системы видеонаблюдения. Закрепите камеры и другие компоненты установки так, чтобы они были защищены от внешнего воздействия и вандализма. Также важно обеспечить безопасное хранение записей видеонаблюдения, чтобы они не попали в руки третьих лиц.

Правильная установка системы видеонаблюдения - важный шаг в обеспечении безопасности и контроля. Используйте все возможности современных технологий, чтобы защитить ваше пространство и имущество.

Применение беспроводных технологий в обеспечении безопасности

С профилактической целью разработаны рекомендации по реализации беспроводных технологий в контексте обеспечения безопасности внутри предприятия. Оценка рисков и анализ потенциальных уязвимостей помогает определить наиболее эффективные методы и средства безопасности, основанные на радиоволновых технологиях.

- Выбор протоколов и стандартов: В контексте безопасности беспроводных сетей крайне важно выбор подходящих протоколов и стандартов, которые обеспечат надежное шифрование, аутентификацию и контроль доступа.

- Сегментация беспроводных сетей: Разбиение беспроводных сетей на сегменты может повысить общую безопасность системы. Благодаря этому можно ограничить доступ к чувствительным данным и предотвратить их несанкционированное использование.

- Контроль доступа: Установка различных методов и механизмов контроля доступа, таких как аутентификация по сертификатам, разграничение прав доступа и многофакторная аутентификация, существенно повышает уровень безопасности беспроводной сети.

- Мониторинг и анализ событий: Внедрение систем мониторинга и анализа событий позволяет оперативно выявлять и реагировать на потенциальные угрозы в беспроводной сети.

- Обучение сотрудников: Эффективное обучение сотрудников о правилах и процедурах безопасного использования беспроводной сети является одним из важнейших аспектов успешной реализации беспроводных технологий.

Беспроводные технологии становятся все более распространенными и важными в современном предприятии. Правильное внедрение и настройка таких технологий с учетом специфики каждой организации помогает обеспечить безопасность информации и предотвратить потенциальные угрозы.

Вопрос-ответ

Какой основной принцип следует соблюдать при расположении группы безопасности в закрытой системе?

Основным принципом при расположении группы безопасности в закрытой системе является применение принципа обеспечения минимальных привилегий. Это означает, что каждый пользователь или процесс должны иметь только те права и доступы, которые необходимы для выполнения своих задач, а все остальные привилегии должны быть ограничены.